Noch mehr Sicherheit als bisher beschrieben geht immer. Auf diesen Seiten werden (meist kostenfreie) zusätzliche Tools dargestellt, mit denen sich die Sicherheit des Macs weiter erhöhen lassen.

Browser-Erweiterungen

Zunächst einmal erhöhen Browser-Erweiterungen die Gefährdung, da sie in aller Regel weitere Sicherheitslücken in das System einbringen. Bestes Beispiel ist das Flash-Plug-In, das häufig eingesetzt und deshalb auch von Angreifern missbraucht wird. In Google-Chrome wurde es daher in eine Sandbox gepackt.

Auch bei Browser-Erweiterungen sollte mal folglich nach dem Minimalprinzip vorgehen und nur die installieren, die man wirklich benötigt.

Es gibt jedoch auch nützliche Helferlein, die die Sicherheit weiter erhöhen. Für den Firefox gibt es z.B. die Erweiterung noScript. Mit diesem Tool lassen sich Aktive Inhalte, wie z.B. JavaScript, blockieren, was den Angreifern deren Missbrauch erschwert. In einer White List können die Webseiten eingetragen werden, die man häufig aufruft und denen man vertraut. JavaScript und Co werden dann beim Aufrufen dieser Webseiten erlaubt. Ein ähnliches Tool für Safari ist die Erweiterung JavaScript Blocker.

Für Safari gibt es die Erweiterung FlashToClick. Flash-Inhalte werden damit nicht angezeigt, sondern mit einem Platzhalter versehen. Erst, wenn man darauf klickt, wird der Flash-Inhalt angezeigt. Für Firefox wird häufig Flashblock verwendet. In Chrome ist die Funktion schon eingebaut. Man muss sie jedoch noch aktivieren. Dazu gibt man in das Eingabefenster "chrome://chrome/settings/content" ein und wählt in "Plug-Ins" die Option "Play-to-click" aus. Hier findet man übrigens unter "JavaScript" die Option "Ausführung von JavaScript für keine Website zulassen". Es lassen sich dann aber, analog zu noScript, Ausnahmen definieren.

Es gibt noch viele weitere nützliche Erweiterungen, wie z.B. Werbeblocker. Da immer häufiger Schadprogramme über Werbeeinblendungen verbreitet werden, greife ich mittlerweile auch auf derartige Erweiterungen zurück. Für Safari und Chrome gibt es z.B. AdBlock und für Safari, Chrome und Firefox Adblock Plus. Werbung ist nicht per se etwas Schlechtes. Gerade die Werbung ermöglicht es, umfangreiche Dienste kostenfrei ins Netz zu stellen. Davon profitieren wir alle. Ich finde aber auch, dass Sicherheit und Datenschutz sehr wichtige Bestandteile eines Webangebotes sein müssen. Daher würde ich mir wünschen, dass hier die Anbieter und die Werbeindustrie mehr Sorgfalt walten lassen. Auch zu aufdringliche Werbung ist unnötig und nervig. In solchen Fällen sind Werbeblocker reine Notwehr!

Allerdings hat sich in der Vergangenheit gezeigt, dass die Entwickler derartiger Werbeblocker mit der Werbeindustrie zusammenarbeiten und gegen Bezahlung bestimmte Werbung zulassen.

Das Vermeiden von Tracking verspricht die Erweiterung Ghostery, die für die gängigen Browser zur Verfügung steht. Mit der Firefox-Version 42 hat Mozilla einen Tracking Protection Schutz eingebaut. In privaten Browser Tabs verhindert Firefox nun, dass Werbenetzwerke Nutzer ausspionieren und das Nutzerverhalten verfolgen, um Informationen für Profile zu sammeln. Dazu bedient sich Firefox der Blockliste der Datenschutz-Initiative Disconnect. Man kann Firefox aber auch so konfigurieren, dass der Tracking Protection Schutz standardmäßig aktiviert ist. Mit der Eingabe von about:config in der Adressleiste erhält man eine Liste von Einstellmöglichkeiten. Man sucht darin den Eintrag privacy.trackingprotection.enabled und setzt den Wert durch Doppelklicken auf true.

Wie oben bereits geschrieben, sollte man nur die Tools installieren, die man auch tatsächlich benötigt.

Netzwerktools

Netzwerktools sind hilfreich, wenn man das Netzwerk überprüfen möchte oder wenn man sich davon überzeugen möchte, dass die eigenen Sicherheitsmaßnahmen wie gewünscht funktionieren. OS X verfügt über eigene Tools, die zunächst kurz vorgestellt werden sollen.

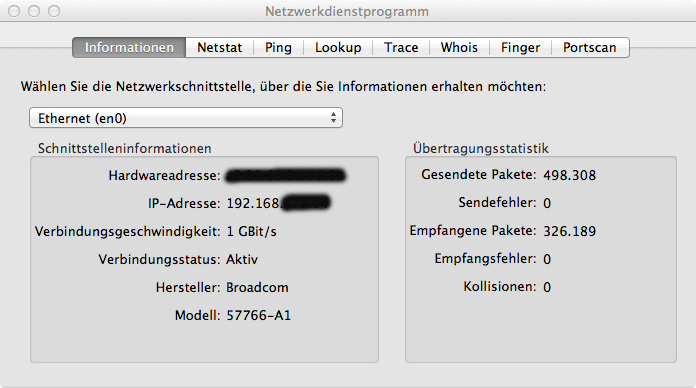

Das mächtige Netzwerkdienstprogramm ist seit Mavericks leider nicht mehr so einfach zu finden. Es ist nun auf der Systemfestplatte unter /System/Library/CoreServices/Applications versteckt:

Hiermit lassen sich Informationen zu den Netzwerkschnittstellen finden und die Netzwerkstandardprogramme aufrufen, die auch über das Terminal zur Verfügung stehen. Aus Sicherheitssicht ist die Möglichkeit interessant, einen Portscan durchzuführen. Damit lassen sich die Firewalleinstellungen überprüfen. Aus rechtlichen Gründen sollten aber nur die eigenen Computer untersucht werden, da man sonst selber als Angreifer wahrgenommen werden kann.

Das Terminal bietet noch den Befehl tcpdump. Damit lassen sich die einzelnen Netzwerkpakete aufzeichnen. Da die betroffene Netzwerkschnittstelle dafür in den sogenannten promiscuous mode geschaltet werden muss, benötigt man Rootrechte. Dazu wird es mit sudo davor als Computerverwalter gestartet. Das einzugebene Passwort ist das des Verwalters. Ist man als normaler Benutzer eingeloggt, muss man zunächst mittels su den Benutzer entsprechend wechseln.

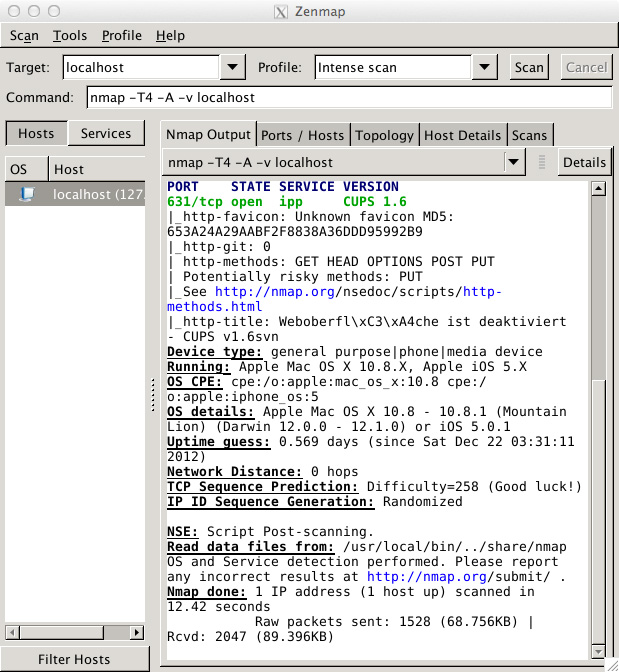

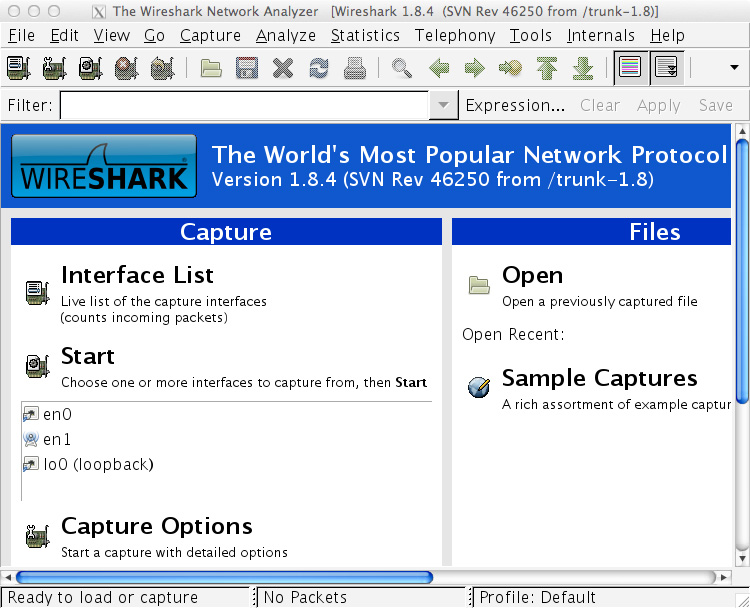

Netzwerksniffer und Portscanner gibt es viele für den Mac. Gute Open Source Programme sind Wireshark und Nmap. Beide Programme benötigen X11, wobei Nmap auch im Terminal läuft.

Nmap

Wireshark

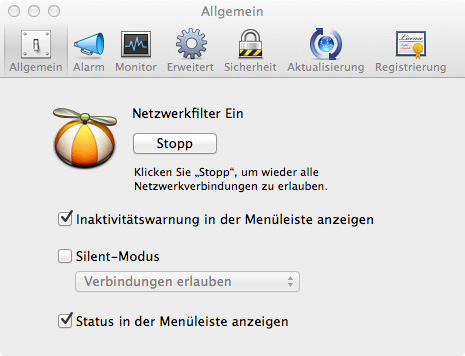

Personal Firewalls

Die Mac-Firewall in Systemeinstellungen reicht eigentlich für einen sicheren Betrieb aus. Der Mac verfügt jedoch noch über einen Paketfilter, der über das Terminal mit dem Befehl pfctl angesprochen werden kann. Es gibt noch eine Reihe weiterer, auch kommerzieller, Produkte. Davon gefällt mir Little Snitch. Diese Firewall kontrolliert nicht nur die Netzwerkzugriffe von außen zum Mac, sondern auch umgekehrt die Zugriffe der auf dem Mac befindlichen Programme zum Netzwerk hin. Ich kann also damit beobachten und auch festlegen, welche Anwendung auf das Netzwerk bzw. das Internet zugreift bzw. zugreifen darf. Little Snitch kann fast mit voller Funktionalität (die Demo des Netzwerkmonitors endet nach 30 Tagen) für drei Stunden am Stück beliebig oft im Demo-Modus laufen. Wer den Mac länger benötigt, muss eine Lizenz erwerben.

Verschlüsselungstools

Es gibt auch eine Reihe von Verschlüsselungstools für den Mac, die die Mac-eigene Verschlüsselung FileVault unterstützen können. GPG kann in Apple-Mail integriert werden. Mails lassen sich somit einfach verschlüsseln.

TrueCrypt war bis vor Kurzem einer der wichtigsten Verschlüsselungstools. Hiermit konnte man z.B. verschlüsselte Container (betriebssystem-übergreifend) erstellen oder die ganze Festplatte verschlüsseln. Die Entwickler waren zwar unbekannt, dennoch wurde dem Tool häufig vertraut. Eine Untersuchung des Quellcodes der Version 7.1a offenbarte zwar Sicherheitslücken, aber keine offensichtlich eingebaute Hintertüren. Leider haben die Entwickler urplötzlich die Entwicklung eingestellt, ihr eigens Produkt für unsicher erklärt und schlagen eine Migration zu anderen Produkten vor. So dient die aktuelle Version 7.2 nur noch der Entschlüsselung bestehender Kryptodaten, um diese auf andere Lösungen zu migrieren und warnt vor Sicherheitslücken, die offensichtlich nicht behoben wurden. Das Verhalten der Entwickler ist mysteriös, sie lehnen bisher auch die Weiterentwicklung im Rahmen von Open Source Projekten ab.

Die deutsche Firma Secomba bietet das Verschlüsselungtool Boxcryptor an. Die Lösung arbeitet mit verschiedenen Cloud-Diensten zusammen, um die auf dem eigenen Rechner verschlüsselten Daten in der ausgewählten Cloud abzulegen. Verschiedene Geräte (auch iOS-Geräte) lassen sich hiermit verschlüsselt synchronisieren. Bei der kostenlosen Variante sind allerdings nur zwei Geräte zulässig.

Virtualisierung

Auch Virtualisierung kann zur Sicherheit des Macs beitragen. Mittels Virtualisierung können Computer mit verschiedenen Betriebssystemen auf einer simulierten Hardware innerhalb der normalen Oberfläche parallel ausgeführt werden. Hier z.B. Windows 7 x64 auf einem Mac:

Auch Linux-Systeme und OS X ab Client-Version 10.7 (Lion) lassen sich auf Apple-Hardware in einer virtualisierten Umgebung betreiben. Wie kann das nun der Sicherheit dienen? In der virtualisierten Umgebung lassen sich z.B. Anwendungen testen, bevor man sie auf dem eigentlichen System installiert. Zuvor speichert man ein Abbild dieser Umgebung. Geht beim Testen etwas schief, so greift man auf das gespeicherte Abbild zurück und muss das System nicht neu installieren. Ein anderer Anwendungsfall ist die Internetrecherche. Sind vertrauliche Daten auf dem Mac vorhanden, findet die Internetrecherche einfach in der virtualisierten Umgebung statt. Fängt man sich dann z.B. ein Schadprogramm ein, hat es normalerweise keinen Zugriff auf die Daten außerhalb dieser Umgebung (das Aus- oder Einbrechen aus/in eine(r) solche(n) Umgebung ist sehr schwierig). Allerdings sollte man zuvor bei der Einrichtung ein entsprechend gekapseltes System konfigurieren (also den Zugriff auf die Daten des jeweils anderen Systems vermeiden). So lässt sich auch die Sicherheit beim Online Banking erhöhen. Dieses findet auf einem sicheren, isolierten System statt, während die normale Internetrecherche oder die E-Mail-Kommunikation in der Virtualisierung geschieht (oder je nach Anwendungsfall umgekehrt). So hat man zwei voneinander abgeschottete Systeme für verschiedene Anwendungsfälle, die unterschiedlichen Schutzbedarf benötigen.

Neben verschiedenen kommerziellen Produkten gibt es auch das kostenfreie VirtualBox.

NVRAM

Bei intel-basierten Macs werden bestimmte Informationen ins NVRAM gespeichert. Das sind Informationen zur Lautstärke der Lautsprecher, die Bildschirmauflösung, die Auswahl des Startvolumes und ggf. Informationen zu Kernelfehlern. So kann es sinnvoll sein, wenn sich der Mac ein unerklärliches Verhalten zeigt, dieses NVRAM zurück zu setzen, weil sich fehlerhafte Daten dort angesammelt haben.

Es scheint so zu sein, als würden auch Informationen zu WLAN-Netzen dort abgelegt, damit sich die Systemwiederherstellung, selbst nach einem Crash des Systems, mit dem Internet verbinden kann, um wichtige Daten herunter zu laden. Gedenkt man, seinen Mac einmal zu verkaufen, ist es daher auch aus diesem Grunde ratsam, das NVRAM zurück zu setzen.

Das Zurücksetzen des NVRAM geht so:

1. Den Mac herunterfahren

2. Den Computer wieder einschalten

3. Die Tastenkombination cmd und alt und P und R gleichzeitig gedrückt halten bis der Computer neu startet und zum zweiten Mal ein Ton von sich gibt

4. Tasten loslassen

iSight-Kamera

Fast jeder Mac wird mit der iSight-Kamera ausgeliefert. Mit der Kamera lassen sich Selbstportraits anfertigen und natürlich kann man z.B. über FaceTime, Skype oder Hangouts, etc. per Videokonferenz mit anderen kommunizieren. Ist die Kamera eingeschaltet leuchtet dort ein meist grünes Licht. Allerdings haben Wissenschaftler heraus gefunden, wie man die Kamera auch für den Besitzer unbemerkt einschalten kann. In diesem Fall leuchtet das gründe Licht nicht. Wer daher auf Nummer sicher gehen will, sollte die Kamera abdecken. Allerdings lässt sich für einen Angreifer, der Zugriff auf den Rechner erlangte, auch das Mikrofone unbemerkt einschalten.